Bueno, pues tras este breve descanso,

vamos a dar comienzo a la primera

sesión del segundo bloque

de la jornada, esta sesión llamada

la ciberseguridad

en un mundo conectado.

Vamos a poder disfrutar de

diferentes expertos que nos van

a hablar sobre las redes del futuro

o las ciberamenazas,

Antonio Skármeta, catedrático

de la Universidad,

la Facultad de Informática de la

Universidad y coordinador de Fomento

y gestión de fondos europeos.

Será el encargado de

moderar esta mesa.

Pero el hogar, muchas gracias

a todos por aquí

como ya he visto.

Hoy hemos pasado o hemos

hecho la pana

no nos hemos vanagloriado

de lo buenos que somos,

las cosas buenas que vamos a hacer

y ahora es importante bajar

al terreno de la demostrar, no dan

las cosas que estamos haciendo,

las cosas que entendemos

que son relevantes

y en ese sentido, pues bueno,

hemos creado 2 mesas de trabajo

al final con, digamos,

las presentaciones corta

para que al final haya

haya una posibilidad

de algunas preguntas por

parte del público

y donde lo que hemos intentado

a través de las 2 mesas

es, pues abarcar diferentes aspectos

de la ciberseguridad

y como entendí que son relevantes.

Desde nuestro punto de

vista son relevantes

desde el punto de vista de las

de la del mundo actual,

como y también poco ligado

con el concepto.

Hemos hablado de un mundo

hiperconectado

y cada vez más,

y además con la presentación que

hizo ya Aixa también ha demostrado

que vamos avanzando en el espacio

de la conectividad

y como consecuencia del cual surgen

un montón de nuevas nuevos retos.

Yo diría que no son miedos,

sino que son retos,

pero que hay que estar pendiente

y saber de ellos.

No tienen sentido un poco.

Hoy vamos a hablar a través

de distintas ponencias,

de diferentes aspectos que

corresponden a al tema este.

Para entonces.

La mesa de hoy vamos a tener

aquí a 3 personas.

En este caso, primero va a presentar

Juan Salom Juan Salomé.

Es el hablar de la respuesta

de la Guardia Civil

sobre frente a las ciberamenazas.

en su caso en este caso además

dirige la Unidad de Coordinación

de la ciberseguridad, de

la Guardia Civil.

Tiene una dilatada experiencia

en estos ámbitos

y, por tanto, no podrá contar

cosas muy interesantes

y después pasaremos en

este caso a veremos.

La presentación de Jorge Cuadrado

a continuación que no lo ve

desde un punto de vista

más de las empresas que se dedican

justamente a a dar soluciones

no y a responder a incidentes y a

situaciones de ciberseguridad,

que es una en su caso además es,

lleva bastante experiencia en

proyectos relacionados

con con seguridad y soluciones

en este ámbito,

y finalmente, acabaremos en este

caso con Antonio Pastor.

Que este Telefónica I más D,

donde nos va a abordar la

perspectiva de la, como la evolución de las redes

y sobre todo ahora que

estamos hablando

y hoy hemos tenido aquí a la

secretaria de Estado que habla,

que aborda los aspectos

relacionados con 5G

y se erige como la evolución

de las redes,

pues tiene un empate en un impacto

los aspectos hubiera cada vez

son más, más relevantes

y son importantes de tener

en cuenta, por cierto,

por comentar que Antonio es recién

hace poco doctor ejercer

así ha leído su tesis, es

que en este ámbito,

con lo cual felicitarle también

aquí en ese sentido,

con lo cual incorporaremos también a

nuestro cartel de colaboradores

en el programa de doctorado.

Sin más doy pasó entonces,

cuando tú primero y agradecer

el perdedor a los 3.

En este caso, como saben,

había una cuarta persona

que era Javier,

que se tenían Javier Gilabert,

que se ha tenido que ir rápidamente

a otra reunión.

Por eso hemos adelantado

su presentación

y ahora nos quedaremos

los 3 en la misión.

Si vale.

Pero bueno, buenos días.

En primer lugar, agradecer a

la Universidad de Murcia

que haya contado y especialmente

Antonio Arias

ha contado con la Guardia Civil

para participar en esta,

en esta jornada de este

interesante jornada,

para hablar de distintos temas

de la ciberseguridad.

Distintos enfoques de

la ciberseguridad.

Yo vengo aquí a vender mi libro es

que lo que hace la Guardia Civil

a vender un poco hacer publicidad

de verdad,

la Guardia Civil no, pero dentro

lo que hacemos creo

que hay cosas interesantes

que contar y que ya hay.

Yo voy no, pero primero un

minuto de marketing,

no civil, desde 1.844,

El cuerpo policial más

antiguo de España,

trabajando al servicio

Ciudadanos para garantizar

la seguridad ciudadana,

creo Nuestro Duque de Ahumada y 144,

un cuerpo de naturaleza militar,

funciones policiales,

fortaleza militar y desde entonces

estamos presentes

en todo el territorio nacional

a los 2 años

y estamos presentes en todo

el territorio nacional.

Poco a poco hemos ido evolucionando.

El 73, ocupamos el espacio aéreo.

Empezamos a ofrecer seguridad

en el espacio aéreo

y funciones de seguridad pública

en el espacio aéreo.

En el 86 territorial estamos con el

Servicio Marítimo de la Guardia Civil

y en el 96,

cuando en España había unos 250.000

usuarios de Internet.

Pensemos en los 40.000 que

tenemos hoy en día,

los 4, 4, 40.000 que tenemos

hoy en día 250.000,

pues se creó la primera,

el primer embrión

de lo que la respuesta que

vemos hoy, que fue

el Grupo de Delitos Informáticos

de la Guardia Civil 4 hombres

que empiezan a hacer investigaciones

en el ciberespacio.

Desde entonces durante entonces

estamos en la presencia

en el ciberespacio.

Como estamos en el ciberespacio.

Bueno, pues el resumen de todo

lo que hacemos está

en esa transparencia.

Damos respuesta a las ciberamenazas

o los cibercrimen,

tal como establece la estrategia

nacional de ciudades,

hubiera imaginado que todo algún

conocerá un documento

de la mención del Estado,

donde se recoge la todos los ríos

que hay para la seguridad nacional,

y ahí se deriva estrategias

sectoriales

como la decida y establece que

el cibercrimen se compone

o se lo divide en ciberdelincuencia,

activismo, ciberterrorismo

y luego añade también

la desinformación,

vale por otros.

Con esa división damos respuesta

también nuestro nosotros

nuestras unidades para dar respuesta

a esos problemas.

Entonces el ámbito de

Policía Judicial

y Policía Judicial, Policía

Judicial y la policía,

que trabaja policía en el ámbito

del concepto genérico,

Guardia Civil y Policía y Mossos,

d' Esquadra ertzainas, que trabajan

al servicio de los jueces

para la investigación;

la que dirige la investigación

siempre son los jueces,

y nosotros trabajamos por los jueces

para las investigaciones,

pues en el ámbito de

policía judicial,

que la función Policía judicial

repito luchamos

contra el ciberacoso, contra

la ciberdelincuencia.

En el ámbito de información que ya

no está bajo control judicial,

trabajamos contra el ciberterrorismo

y el activismo,

que si de ahí se derivan actuaciones

policiales y judiciales;

luego pasamos también a depender

a trabajar de los jueces,

pero en principio es un ámbito de

investigación de información

algo más de obtener información

de cómo trabajan,

los cuales donde se persiguen a los

malos es el policía judicial,

al ámbito judicial, y

luego por supuesto,

tendremos a nuestra respuesta a

la ciberseguridad crecida.

La Guardia Civil son una institución

de 80.000 personas, hombres y mujeres

en todas, distribuida por todo

el territorio nacional,

pues con cerca de 40.000 vehículos,

entre motos, vehículo todoterreno,

vehículos convencionales, autocares

embarcaciones de Todibo,

que tienen que estar, tienen

que tener comunicará

si este sistema de comunicaciones

movilidad para nuestro guardias

y para los agentes que estaban

prestando servicio en la calle

tenemos 2000 acuartelamientos que

tienen que tener conectividad

para dar seguridad a todo

ese estructura

de comunicaciones y a la información

tan sensible que manejamos,

porque estamos manejando las

información de los ciudadanos,

tenemos que garantizar nuestra

propia seguridad,

nuestros propios sistemas, lo mismo

que se lleva una empresa,

que con 4 clientes, que

lo información,

que pueden bajar la guardia civil,

que da seguridad a todo el

territorio nacional vale?

Creo que es comprensible.

Entonces, en ese ámbito damos

distribuida la las funciones de lucha

contra la cibercontrol civil.

Contra las ciberamenazas

vale a nivel central

las unidades importantes a

la hora de investigar.

Hay que investigar, hay que hacer

análisis de la del cibercrimen,

y hay que hacer informes periciales

e informes forenses.

Esto, pues tenemos 3 unidades

centrales.

Que se dedicará a esas funciones

una investigación,

otro la de Análisis Criminal

y otra la de forenses,

funciones forenses.

Dentro de las unidades estas

unidades son la UCO,

conocida por alguna película

y tal, que son las unidades más

potentes de investigación

y la Guardia Civil centrales

en amistoso-criminal.

Tenemos la Unidad Técnica

de Policía Judicial

y en servicio Criminalística,

que se había nuestros hace ese.

De Criminalidad Informática,

Criminalística, Criminalística,

pero dentro de las unidades

hay una unidad

que dedica al temido al tema de la

ciberdelincuencia en la costa.

El Departamento contra el cibercrimen

Análisis Criminal, está en la Unidad

de Inteligencia Criminal

y Informática Forense del

Departamento de Ingeniería.

Esa unidad del central estará

en Madrid y operan

por todo el territorio nacional.

Se presta servicio a todo

el territorio nacional.

Esas investigaciones

son otro, la unidad sobre

todo de departamento.

De quiénes somos?

Nuestros principales expertos,

los que más saben,

nuestra punta de lanza,

la única más potente,

cerca de 40 o 50 hombres puntuando

desde por deporte,

por épocas de los más expertos,

investigadores en el ámbito

de cibercrimen,

donde tenemos nuestro gente

más capacidades

y más plurales para análisis,

paramos para análisis

de criptodivisas,

para también capacidades forenses,

ellos mismos los más completos,

en el ámbito de la investigación del

ciberterrorismo reaccionarios.

Ciberterrorismo a día de hoy.

No sé no tenemos ningún evento.

Destacable.

Eso nos ha dado lo que ha

habido, muy pequeño,

pero pensemos la, la repercusión

que tenía.

Si un ciberataque tiene importancia,

si fuese con finalidades

de terrorismo,

sería mucho, nos daría mucha

más alarma social,

con lo cual tenemos que estar

preparados para esa respuesta,

para esa respuesta,

con lo cual también tenemos

la otra punta de lanza,

que son también nuestros

mejores hombres.

En ese lado tenemos 2 unidades

de punta de lanza.

Los que luchan contra la

ciberdelincuencia

y los que están preparados

para luchar

contra el terrorismo electoralismo,

efectivamente trabaja,

hay los terroristas, utilizan

las nuevas tecnologías

para comunicarse, para financiarse,

para darse publicidad,

para captación.

Eso no quiere turismo,

ellos lo investigan,

pero sí haría cuando 1 cometió un

ciberataque con finalidades

o defendiendo con el objetivo

de promoción o de lucha

o de reivindicación alguna

movimiento terrorista a nivel periferia.

Tenemos los equipos de investigación

tecnológica.

En cada unidad provincia de España

hay una Unidad Orgánica

de Policía Judicial

que trabaja, como decía,

para los jueces y dentro de la

Unidad Orgánica de Policía Judicial

hay un equipo de especialistas en

investigación tecnológica.

Son suelen ser del orden de 5 10

hombres a nivel provincial

para dar respuesta al problema de

los niveles de delincuencia

que ocurría, que esto crecía

y crecía y crecía

y estas estos equipos estaban

desbordados,

capacidad de no poder hacer frente

a toda el problema delictivo.

Entonces, desde el año 2019, 22.021,

se crea la Guardia Civil

lo que se llaman equipos arroba,

que son ya más más

distribuidos territorialmente?

Son 2 3 hombres, cada equipo,

el que están más editorial

y tienen un mayor contacto con la

sociedad, con la población,

a la ganadería y denuncia que pasaba,

que había personas que era denunciar

a un cuartel y guardia

que recibía denuncia?

Pues no sabía que era el tema?

Pues la brecha digital,

desconocimiento estos temas,

es decir, si hubiera es amplio

y no sabía dar respuesta,

a lo cual hemos creado estos equipos

arroba para primera serie

de responder el primer contacto

con Ciudadanos

para tomar la denuncia, para recoger

los datos necesarios,

para investigación y para llevar las

investigaciones más básicas.

Si la operación es compleja,

internamente se va escalando

hacia los equipos arroba

o hacia los equipos de departamento

contracción?

Vendrá de la UCO?

Vale?

Esto lo queda,

lo que cómo trabajamos

a nivel territorial.

Como vemos, el problema desde

la Guardia Civil.

Pues esto es el problema

desde el 2019

hasta el 2022.

El crecimiento como podéis ver,

es exponencial porque parece que

es lineal, es exponencial,

va creciendo.

Además, desde este año hemos

tenido 90.000 denuncias,

el año 2022 Hemos tenido 90.000

denuncias sobre hechos,

es decir, delincuencia,

90.000 denuncias,

el conjunto del territorio nacional,

sumando los datos de

Policía Nacional ,

Mossos d' Esquadra ertzaina

y alguna Policía local,

que también tiene unidades de lucha

contra la ciberdelincuencia.

Hemos tenido 305.000 delitos

informáticos denunciados,

305.000 delitos denunciados nuestro

ministro de Interior

hace poco, en el mes de febrero,

lanzó una campaña social

a los medios, que 1

de los eslóganes eran 1 de cada 5,

es decir, a día de hoy 1 de cada 5

delitos que se cometen en España,

que se denuncian, que se

denuncian en España,

son ciberdelitos.

Pues es la realidad.

Estaba de 305 minutos del

Parque Nacional 90.000

a la Guardia Civil por demarcación

territorial.

Nos hicimos territorialmente

esto lo que iba creciendo

y de esos 90.000,

el 84 por 100, que es la parte roja,

76.000 en el año pasado.

Son fraudes informáticos,

estafas en la red,

estafa electrónica.

Entonces.

Esto es lo que hay, con

esto lo conocemos,

ya lo conocemos hoy cuando llegamos

aquí a las autoridades rápidamente

los medios han hecho las preguntas

de las declaraciones.

Los responsables creo que era el

rector de la universidad,

si no me equivoco, hablaba

de que recibimos,

tenemos miles de ataques,

miles de ataques.

Creo que ha sido también

el representante

de la comunidad autónoma de que

ha venido el consejero

de alguna autónoma.

También ha dicho que miles de ataques

no sé cuánto, cuántos aún una

cifra muy alta de ataques,

separan los presupuestos,

pero son tentativas, son tentativas

de hechos delictivos;

eso no está aquí; el problema de esto

es que aquí.

Hay mucho pero mucho

pero mucho mucho mucho delito oculto

mucho delito oculto y oculto

es clave por no ponerse comunicaba

de ponerse.

Comunica muy bien, no se comunica,

no pasa nada,

no pasa nada, no, punto, es que no

sé si no sé si no se denuncia,

no se persigue y si no se

persigue, es impune.

Impunidad llama a más delincuencia.

Eso es matemático.

Reto culto y llama a crecimiento

del delito,

pese a la realidad,

pero es que además la Administración,

no.

La Guardia Civil, que somos una

parte que trabaja para dar una respuesta.

La Administración va a dimensionar

la respuesta que tiene

que dar la Administración General,

Guardia Civil y Policía en función

de lo que conoce nuestro

ministro Interior,

de de 5.

En base a esos datos, a lo mejor

no soy 1 de cada 5,

al no conseguir 1 de cada 4,

1 de cada 3 a lo mejor siendo 1

de cada 3 la alarma social,

sería mayor, y la administración

dedicaría más recursos a la lucha

contra la ciberdelincuencia.

La lucha es decir que

son todos policial,

hay más factores.

La judicatura todo tiene que ver.

Todo.

Hay que dar una respuesta conjunta

al problema de la ciberdelincuencia

porque ahora solo es 1 de cada 4.

Ahora, ahora.

Esto es la previsión estadística

previsión estadística pura y dura,

una estadística que habla

de que en el 2025

los datos que recibimos Guardia

Civil con ese volumen de delincuencia

oculte-datos del todo oculto,

tan importante.

El año 2025 estaremos en el

orden de 150 o 170.000.

Delitos informáticos-ciberdelitos;

150.000 Entonces será igual que si

hacemos la evolución exponencial,

como aquí ya va creciendo,

ya es un poco.

Entonces la misma curva del conjunto

de la delincuencia no marcará que

esos 200, esos 150 a 170.000

supondrá 1 de cada 4 delitos.

1 de cada 4 delitos.

Ahora estamos de cada 5 administró.

La Guardia Civil le salen 1

cada 6 aproximadamente.

Entonces era 1 de cada 4 paraguas

civil, lo mejor para el conjunto

de la nación de todos los

datos de Policía

y Guardia Civil que facilita

la Secretaría.

El servicio Estadístico

de de la serie de seguridad

es 1 de coma 5.

Será 1 de cada 3.

Entonces, para ellos, 1 de cada 4

Será entonces para nosotros.

Pero esto es con la previsión,

sea con el delito oculto,

y, además, sin contar con factores

como podemos ver aquí unos cuantos.

Pero entiendo al antiguo porque

estaba poblada por hermanos.

Si puede,

pues sin contar con factores

como cómo no, como 5 G,

que va, que está aumentando

la conectividad

de muchos dispositivos con

internadas para facilitar el internet

de las cosas, que son escenarios

tecnológicos que desde luego

los del encuentro no van a

aprovechar para su beneficio

porque el encuentro económico busca

beneficio, un ejemplo,

pero no puede ir dar entre

el delincuente.

Pensábamos prisiones,

por ejemplo como han comentado

al anterior ponente,

el ataque al que ha tenido acceso el

ataque al Clínico de Barcelona,

que incluso puede llegar al

caso de muerte de 54.

No fue o no busca eso.

Buscan lucrarse con Rose Wert

para que paguen dinero

para generar beneficios

económicos monetiza.

Su actividad delictiva busca

generalmente generalmente

un pedófilo,

que un criminal de entonces no

cuenta con esos escenarios.

En internet las cosas,

el delincuente,

va aprovecharlos para monetizar

sus actividades delictivas

o paga para generar delito.

Nos vienen a la inteligencia, tipo

e Inteligencia Artificial,

Big Data, stage PT.

La suplantación de identidad,

estalla al ordenador de la esquina,

o sea, todo eso que pasará sin

contar esos factores está hecha

esta estadística.

Qué pasará con cuando la evolución

de esto crezca,

cuando los escenarios se implanten

ya más sean más sociales,

que pasará?

Creo que será mucho mayor.

Ya está nada más.

Creo que.

Simplemente lanzaron mensajes.

Hace falta que si tuviésemos

verdaderamente adecuadamente la

delincuencia informática, delito,

porque piensen adecuadamente, juntos,

la sociedad en general podrá dar una

mejor respuesta desde el mundo,

la ciberseguridad, la persecución

del cibercrimen,

pero si no sabemos si trabajamos en

hipótesis y si no la perseguimos

porque no basta, solo, hay que

dar una respuesta conjunta,

no solo prevenirse porque si no, el

malo lo intentaba sino lo intentó,

pero al final buscaba la entrada.

Muchas gracias.

Vamos al siguiente, porque Jorge

cuadrado termómetro.

Cualquier cuadrado trabaja

en el bolsillo;

un hecho ante ella experto en temas

ha sido cuando hemos visto,

vale, parece bueno, antes de nada,

simplemente por contextualizar,

muchas gracias por organizar

este evento,

que al final yo creo que, pues

poco a poco y con charla

-charla, pues conseguimos

concienciar a más gente y conceder,

y conseguimos difundir un

poco el conocimiento,

que es lo que tratan estos eventos.

Entonces, hoy también dar

las gracias a Carter,

que también me han permitido estar

aquí y ahí tenéis mis contactos.

Si surge cualquier duda, esto

es una charla muy corta,

pero si queréis seguir luego

hablando sobre el tema,

pues podréis usarlos al final

de la presentación,

pues también están presentes

por sus intereses.

Entonces, hoy de lo que voy a hablar

es a lo mejor, un poco más filosófico

de lo que estoy acostumbrado.

Me pasa mucho que cuando yo

hablo de vuestros datos,

de la huella de datos, que vosotros

publicados en internet,

que todos tenemos una sociedad,

porque el hecho de que el hecho de

usar servicios digitales hace

que se generan alrededor de nosotros

una nube de polución de datos

que puede tener efectos positivos o

negativos en nuestro día a día,

entonces, yo muchas veces

hablo de esto.

Yo hablo de privacidad y

lo que me suele pasar

es que la gente dice.

Yo no tengo nada que esconder.

Bien, pues he decidido darle una

vuelta a esta conferencia.

Ha decidido hablar un

poco de filosofía

y de contextualizar un poco el,

porque esto es importante.

Más de dar ejemplos concretos

cuando voy a hablar de

la huella digital.

Al final de lo que voy

a hablar también

es que la identidad de la identidad

que nosotros tenemos a nivel online,

que puede ser una o puede ser varias

o puede ser más oficial

o puede serlo menos, pero

quiero que entendáis

que cuando yo hablo de identidad

estoy hablando

de un conjunto de datos,

de actitudes,

de cómo nos van a percibir.

Vale?

Entonces, cómo empieza todo esto?

Cómo empezamos nosotros a

generar una identidad

o una huella digital en Internet,

creando una cuenta algo que

hemos hecho seguro

todos aquí ni siquiera es pregunta.

Todos tenemos una cuenta al menos

en un servicio digital,

y si no es una son 2, si contamos

servicios gubernamentales

os aseguro que todos la tenéis,

aunque no lo sepa.

Entonces cada vez estamos

dando más información.

Sobre nosotros, hace unos años

creábamos una cuenta de e-mail

y no teníamos que dar ningún

tipo de datos

más allá de cómo queríamos que

se llamase ese e-mail.

Ahora mismo,

cuando usamos servicios digitales,

ya no hablamos de de un avatar,

de un nombre, estamos hablando

de datos bancarios,

estamos hablando de documentos

oficiales.

Ahora mismo vas a abrir una cuenta

en un seguro y ya te están pidiendo

que por e-mail y sin cifrar un DNI.

Esto es súper habitual.

Si os habéis sacado un

seguro hace poco.

Yo sí os aseguro que pasa y no hay

manera de cambiar cómo funcionan

porque no están protegiendo

correctamente nuestros datos.

Entonces también estamos dando

cuentas de redes sociales.

Con toda la información

que se obtiene.

Estamos dando datos biométricos

ya manejamos.

Registros médicos, de forma

online y, por supuesto,

desde el momento en el que tenemos

un dispositivo como este,

que creo que todos tenemos.

1 también estamos dando

nuestra localización.

Lo que quiero decir es el sexto

malo no sé no es malo,

lo que pasa es que tenemos

que ser conscientes

de que esta información

tiene un precio

y esta información tiene unas

consecuencias en nuestra vida.

Vale?

Entonces qué pasa, cómo se

tratan estos datos?

Esto es lo que nos interesa

realmente.

Nosotros, a la hora de utilizar

servicios digitales

muchas veces se están generando datos

sin que nosotros lo sepamos

y que son datos

asociados a nosotros mismos a veces

sabemos que estos datos

se están recogiendo

y otras veces ni siquiera sabemos

que esto sucede,

y, por otro lado,

cuando nosotros vamos a tratar

con una organización,

con una empresa, con un organismo

gubernamental,

lo primero que va a pasar siempre es

un acuerdo de términos de uso

y de privacidad.

Eso es el saludo que nosotros

tenemos con este tipo de servicios,

pero cuando este tipo de

acuerdo es un enlace,

se tenemos que tener una

cosa en cuenta,

un enlace puede cambiar

y eso quiere decir

que lo que nosotros leemos hoy lo

mejor no es lo mismo que leemos

mañana.

Por eso tenemos que tener también

este tipo de cosas en cuenta

poco a poco e ir dándole un poco más.

Voy a intentar converger para

que esto tenga sentido.

Entonces, qué pasa?

Vale?

Os he dicho que el primer paso

es crear una cuenta.

Y qué pasa cuando creamos 2 o

cuando creamos 3 o como yo,

que el otro día hice una

contabilidad de cuentas

y tengo ya 317 cuentas online

creadas en diferentes servicios

las que yo controlo, porque

probablemente haya muchas más?

Entonces, qué pasa?

Que ahí tenemos que empezar

a preguntarnos.

Cosas cada vez más complicadas,

porque cuando nosotros tenemos

información en una cuenta

sabemos dónde está almacenada

esa información,

pero cuando cada cuenta

tiene información diferente

sobre nosotros,

que pasa donde está almacenada

nuestra información,

realmente sea, tenemos realmente

la posibilidad?

Si quiera, es humanamente posible

el saber dónde está almacenada cada

pieza de nuestra información,

como ya he dicho, cada pieza de

nuestra identidad digital,

porque al final es lo que

es y por otro lado,

en cada 1 de estos servicios

quien tiene acceso a esa información,

cuánto tiempo?

Esto es muy importante,

cuánto tiempo tiene acceso

dentro de 20 años?

Esta información sigue

siendo accesible.

Yo he publicado algo que va a tener

repercusión en mi vida en 20 años,

porque el futuro es incierto.

Lo que hoy es legal,

a lo mejor mañana

no lo es, o lo que nosotros

damos hoy por sentado

y que facilita que publiquemos

esa información,

a lo mejor mañana deja de serlo.

Entonces, cuánto tiempo tiene

acceso a esa información

y, por otro lado,

cómo se está compartiendo

esa información,

que qué mecanismos que canales

se están usando

para compartir esa información

y con quién, de qué manera?

Con qué metodología.

Dicho esto, vale?

La primera incógnita es dónde

están nuestros datos,

pero quién es el propietario

de esos datos?

Obviamente, si es un dato

que has generado tú

y que no es compartido con

nadie, el dato es tuyo,

eres libre de compartirlo

con quien tú quieras

y como quieras.

Como dice el dicho, somos.

Se eleva la palabra, somos esclavos

de lo que decimos entonces,

una vez que está publicado la

propiedad de esos datos

o de esa parte de nuestra identidad

se complica cada vez más,

porque, por un lado, si un tercero

genera esos datos,

lo que nos encontramos

es que esos datos

son de ese tercero vale, y dentro

de esa categoría de datos

generados sobre nosotros

por otra persona

sabemos que existen.

Podemos verlos, podemos pedir que

se eliminen, esto es importante

porque de lo que yo hablo

de la huella digital

estamos cada vez generando más

datos y en un principio

no tiene importancia una, unos

pocos centenares de Valls

sobre nosotros, pero es que Internet

o los servicios digitales

los usamos a diario muchas veces sin

darnos cuenta hasta que al final

hay una nube de datos a través

de la cual se puede saber

prácticamente cualquier cosa sobre

nosotros, queramos o no,

y, por otro lado, tenemos

dentro de esa propiedad

la propiedad compartida, este tipo

de propiedad, pues ambos,

tanto la persona de la

que se ha generado

como la persona que genera los

datos pueden evitarlos.

Pueden compartirlos podrían

actualizarlos.

Aquí ya depende de qué

tipo de compartición

de la propiedad del dato,

pero, por ejemplo, para daros un

ejemplo un poco más concreto,

para aterrizar esto,

qué pasa con los o qué pasa con

los en las redes sociales?

El e-mail es nuestro.

Esa cuenta que tenemos en lo

que tenemos en Hotmail

es realmente nuestro.

La respuesta es que no,

y si lo estáis usando para acceder

a ciertos servicios digitales

el día que ese servicio desaparezca,

a lo mejor os encontráis con

problemas aún más problemáticos.

Cuando hacéis Loving con

el botón de Facebook

o con el botón de Google,

con el botón que sea,

si os de esa red social,

por lo que sea,

perdáis automáticamente el acceso a

los servicios con los que sabéis

lo que hago con ese tipo de loving.

Esto es un problema.

Pues bueno, en principio no, pero

tenerlo en cuenta al final.

Yo aquí no os voy a decir lo

que tienes que hacer,

lo que no voy a decir.

Es tenerse en cuenta

este tipo de cosas

porque al final esto es

nuestra identidad,

ya sea digital o no,

pero tiene influencias

en el plano físico,

porque el perder acceso a ciertos

servicios digitales

puede tener consecuencias muy graves

en nuestra vida diaria,

ya sea una red social, una

cuenta corporativa

o los datos oficiales que nosotros

guardamos en un drive.

Entonces, aquí ya hablamos

de mi identidad digital,

que es lo que yo soy, parafraseando

un poco

la RAE.

La identidad es lo que nos

diferencia de los demás y también la conciencia

que 1 mismo lo tienen de nosotros

y de ser distintos

a los demás.

Entonces, cuando nosotros

estamos subiendo,

según esta definición,

cuando nosotros subimos una

foto a una red social,

cuando estamos reaccionando a

contenido de otras personas,

ya sea en redes sociales o

en otras plataformas,

o cuando estamos valorando

un servicio,

eso es parte de nuestra

identidad digital.

Las personas que nos perciben

a nuestro alrededor,

ya sea digital o físicamente

van a leer

-nos con ese tipo de interacciones.

Por lo tanto, somos nosotros

para ellos,

detrás al otro en la pantalla,

a ellos como persona,

como individuo, unos perciben

con cómo nos relacionamos.

Nosotros, con estos datos y yo

soy por ejemplo mi palabra.

Cuando nosotros estamos aquí

yo decido darle mi nombre.

Yo he decidido decir

es que yo me llamo Jorge Cuadrado a

nivel digital eso no siempre es así

porque cuando usamos servicios

digitales

se generan datos que son públicos

para otras personas.

Entonces, por ponernos un ejemplo,

están los servicios de

reputación digital

cuando tú estás usando Wallapop,

cuando estás usando Uber,

te están evaluando, te están

valorando al final

si una persona se dedica a recoger

todo este tipo de valoraciones

va a ser capaz de saber cómo de

confiables, somos nosotros

sin ni siquiera conocernos.

Esto sí puede ser un problema.

Tenemos que cuidar los datos

que compartimos.

Para ponernos un ejemplo de cuánto

tiempo duran estos datos,

desde hace varios años se viene

hablando del crédito social en China

se habla de esto extrapolar

a la ciudadanía

y que las propias los propios

organismos del Estado

utilicen este.

Esta valoración digital para saber

cómo interactuar con el ciudadano

qué servicios concederle, qué

servicios no concederle en Europa

a día de hoy.

De esto no se habla,

pero quién sabe dentro de 30 años

cuánto duran los datos

que estamos publicando a día de

hoy en las redes sociales?

Yo lo dejo ahí entonces

vale, aquí es.

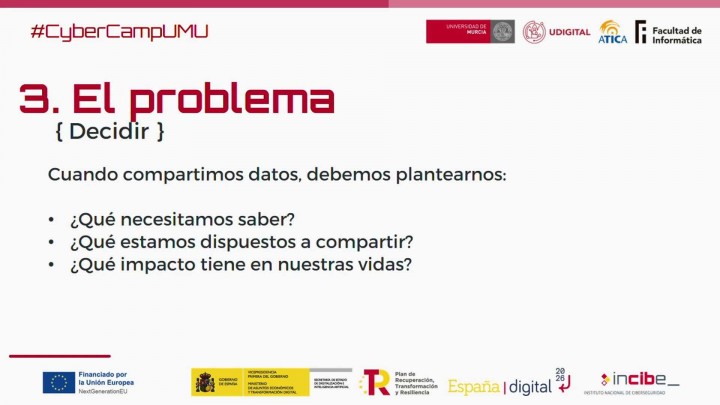

Ahora vamos a hablar del problema.

Vale?

Hasta ahora yo se ha hablado

de identidad

o se habla un poquito del contexto

de esa nube de datos

que tenemos a nuestro alrededor.

Pero, cuál es el problema?

Pues el problema es lo

que los demás saben.

De mí es realmente un problema

que la que otras organismos

sepan cosas de mí?

Pues no, la verdad que no lo es,

pero tenemos que poner en balance la

confianza que nosotros tenemos

en esas organizaciones a las que

les damos nuestros datos

y, por otro lado, la transparencia

con la que tratan esos datos,

porque esto tiene sentido.

Yo hay empresas muy grandes

en las que confío que van a proteger

correctamente mis datos

y que van a actuar conforme

a las regulaciones,

en este caso europeas, pero podrían

ser de cualquier parte del planeta,

pero también quiero saber qué

hacen con mis datos.

Quiero saber cómo los tratan.

Quiero que esto sea con la

transparencia que a mí

me transmiten, con lo que tratan los

datos también la pongo en valor.

La privacidad cuando yo hablo de ella

no es ocultar cosas sobre mí

no es alguien que se pone

un sombrero de papel la y se piensa

que todo el mundo está contra él.

No.

La privacidad es la, la capacidad

de controlar.

Cómo compartimos esa información?

Igual que en la vida real,

en la vida real,

como he dicho, decide lo

que digo y lo que no,

pero en internet no tengo

esa posibilidad.

Entonces, cuando yo pido

más privacidad,

cuando hablo de concienciar

sobre privacidad,

lo que realmente estoy diciendo

es que nosotros necesitamos

capacidades y herramientas

para controlar cómo se usa la

información sobre nosotros,

porque muchas veces confía

en la persona

o en la organización que

trata de información,

y muchas veces no, y es

en esas veces que no,

donde debemos pedir que se

nos den esas capacidades

para eliminar datos que no creemos

que no queremos que estén públicos,

por ejemplo, porque muchas veces

sucede hace unos años

en un congreso que se publicaron

mis datos personales

a raíz del Congreso con cosas

bastante personales claro.

Yo confiaba en esa organización,

era un organismo público

y le pedí que los eliminase Lewis,

pero si esto hubiese sido una empresa

privada podría haber decidido

no hacerlo,

podría haberme obligado forzado

a ir por métodos legales

que no sería lo adecuado, o lo

que para mí psicológicamente

es sencillo, porque ya

tenemos una serie

de problemas causados.

Por esto y claro el que este pública,

esa información en internet para

mí puede suponer un problema

ya sea mi DNI, mi número,

la Seguridad Social

o cuánto se me ha pagado por un

servicio que se realiza.

Entonces, claro, aquí hablamos del

uso legítimo de los datos.

Nuestros datos se pueden

usar de muchas formas

y nos pueden pedir los datos, y

nosotros podemos concederlos,

pero tienes que tener sentido

porque nos piden

cuando, por ejemplo, queremos

entrar en una web

y nos piden nuestra fecha

de nacimiento,

la justificaciones que quieren saber

si somos mayores de edad,

entonces preguntarme si

soy mayor de edad,

porque te tengo que decir la

fecha en la que ha nacido,

si por ejemplo vas a una tienda

y te piden tu talla de pie

para comprar unos zapatos o tu

altura para comprar ropa,

pues tiene sentido.

Lo que también deberíamos hablar

es si una vez finalizada

esa transacción,

deberían borrarse esos datos.

No creo que sea necesario que

lo sigan manteniendo.

Entonces, yo puedo ceder los datos,

pero tiene que tener sentido

que usted tiene

que tener sentido y que esos datos

vayan a usarse para algo,

y no simplemente para engordar

una base de datos sobre mí

ya sea para luego venderlos,

o para darme un servicio mejor.

Eso también puede ser.

Entonces, claro, nos encontramos

con que antes se recogían datos

un poco de interacción

que hacíamos nosotros con una

página web más sencillos,

pero cada vez la digitalización

de los organismos implica

que se recogen datos cada

vez más complejos

y que tienen más influencia en

nosotros y en nuestro día a día.

Ahora mismo, en una tienda online

están recogiendo datos,

ya sea de, como tú interactuar

con la web

de qué productos estás viendo más

o cuáles te paras más tiempo

de las redes que tú pones.

También están recogiendo

tus datos fiscales

a la hora de pagar, por ejemplo,

los asistentes de voz.

Ya ya no sé ni qué contar

o no sé lo que no recogen

los asistentes de voz,

porque cuando tú pides que

te pongan música,

están recogiendo tus

gustos musicales,

o cuando le piden que ponga

la tele en cierto canal,

acierto ahora, eso implica también

que con este tipo de datos,

que parecen en general cosas sin

mucha importancia, mal usados,

pueden inferirse muchas cosas.

En una tienda online,

como, por ejemplo, es Amazon,

no tienen ningún problema

en saber cuánta gente vive en casa,

porque si estás haciendo la

compra a través de ellos,

a través de ciertos productos

concretos, pueden saber perfectamente

cuánta gente vive en cada casa.

Un asistente de voz virtual puede

saber, cuando te vas a la cama

donde trabajas mismamente el lugar

en el que está localizado,

ya sabe dónde vives o donde

interactúa a esa hora

a esa franja horaria.

Son datos delicados.

Tenemos que tener cuidado con esto.

No es malo, nos dan un servicio,

pero tenemos que tener cuidado

porque al final no podemos

dar todos nuestros datos

a todo el mundo.

Tenemos que saber a quién

se los estamos dando.

Y por otro lado hablamos de nuestra

identidad digital,

que es cada vez más importante.

Es lo que hablábamos cada vez

datos más importantes.

Datos bancarios, documentos

oficiales,

seguridad social, registros de salud,

historial de compras.

Ahora mismo,

con los datos que se están

recogiendo sobre nosotros,

alguien podría perfectamente

abrirnos una cuenta en un banco,

cambiar las facturas,

a nuestro nombre,

cantidad de cosas, esto

simplemente es

el cómo se tratan.

Entonces lo que tenemos que hacer es

decidir qué datos compartimos.

Muchas aplicaciones y nos permiten

configurar opciones de privacidad,

de normal, suelen ser

persona a persona,

por lo que si alguien ve que

hemos leído el mensaje,

que una persona vea esta imagen

solo una vez más raro

es persona a organización,

pero sí que están.

Yo recomiendo que se

usa, dais LinkedIn

que sus 6 Facebook se ha visto

este tipo de redes sociales,

sobre todo que lo tienen

un poco más trabajado,

que empecé a desactivar los

cheques que nos interesan

porque hay muchos que realmente

o no no tienen ningún tipo

de utilidad.

Y por qué digo esto?

Porque al final esa nube

de polución de datos

es algo que pueden utilizar

también criminales.

Cada día es más normal,

ya lo hemos normalizado, han

atacado tal base de datos,

tal servicio online sacó

todos los clientes,

ya que ni nos ni nos impresiona.

Y qué pasa?

Que hay tantos datos sobre

personas en la Dark Web

que al final se están evaluando

ya no valen nada.

Y cómo se consigue mantener

un negocio criminal?

Pues industrializar el robo de datos,

cada vez rodamos más para seguir

ganando el mismo dinero

que ganábamos antes, y esto

hace que cada vez

vaya a ser más problemático

porque, como hemos dicho,

cada vez hay más datos más

críticos sobre nosotros.

Entonces, cuando vayamos a

usar un servicio digital

simplemente esto es muy sencillo,

3 preguntas que necesitamos

de ese servicio,

preguntemos qué estamos dispuestos

a compartir sobre nosotros

y qué impacto tiene ese servicio

en nuestras vidas

para que no saquemos una

foto en Instagram

y nos ponga un filtro

con cara de gato.

Realmente tenemos que compartir

datos biométricos

como la cara B realmente necesario

para que una bombilla en vez

de dar un botón digamos,

tenemos que compartir con

una empresa china,

donde vivimos y cuál es

nuestro horario,

si realmente es necesario.

Lo que quiero decir

es que muchas veces damos por

sentado cosas por comodidad

pero que luego no tienen

tanto sentido.

Lo que estamos ofreciendo a

cambio de lo que nos dan

y esto tiene un impacto físico

tienen impacto en nuestras vidas,

porque al final una identidad

digital cada vez se vuelve más real;

cuanto más la usamos, desarrollamos,

amistades, conexiones sociales,

influencia con otras personas se

liga documentos oficiales

o incluso nuestra propia identidad

física con el uso pasa

y cuanto más ligada a este

a nosotros más impacto

va a tener en nuestras vidas.

Entonces, al final mi identidad

también son mis decisiones.

Qué pasa con la inteligencia

artificial a día

de hoy que está tan de moda Qué pasa

con este tipo de mismamente?

El mail cuando nos mandan un mail

nos dice cómo responder

y muchas veces pulsas en esa burbuja

y responde automáticamente por ti.

Qué está pasando cuando estamos

dejando a este tipo de asistentes?

Decidir por nosotros?

Pues, como ha dicho antes,

los servicios digitales

que usamos son parte de nuestra

identidad digital,

que tiene un impacto también en

nuestra identidad física.

Entonces, cuando una inteligencia

artificial

nos sugiere una acción y nosotros

la realizamos es una decisión.

Realmente nuestra está cambiando

nuestra identidad digital,

ya sea homogenizar con la

de todos los demás,

o ya sea porque empezamos

a interactuar,

como la propia guía nos sugiere

que hagamos entonces claro

es muy natural en el mundo.

Cuando tú tienes dudas,

preguntas, aún,

alguien al que respeto le preguntas,

porque hay veces que necesitasen

la opinión de otras personas,

y esas opiniones que te dan influyen

en cómo interactúa con el resto

de personas y qué decisiones tomas

influyen en tu identidad.

Entonces, cuando ese rol lo toma un

algoritmo se convierte realmente

en un ascensor que está

condicionando nuestra forma de pensar

y ser.

Leía un concepto muy interesante

que, si llevamos al extremo este

tipo de asesorías digitales,

llegará un momento en el que

las mejores personas

permitirme las comillas,

serán las que mejores asesores

digitales tengan.

Porque, claro, si tu asesor

es mejor que el del otro,

te va dar mejores recomendaciones

y por lo tanto,

va a llegar un momento en el

que compitamos por ver

quién es el que mejores.

Asesores digitales tienen

y quién es el que mejor sigue las

órdenes que te está dando.

Ese asesor principal entonces

es algo que tenemos

que tener en cuenta, porque al final

este tipo de asesores se vuelven.

Una extensión de nosotros mismos,

nosotros les para que nos asesoren

también un poco en base a cómo

nosotros vamos a actuar.

Les decimos como nos gusta que

interactúen por nosotros.

Entonces, lo que también

pasa es que vuelve;

empiezan ya a interactuar

en nuestro nombre

o llegarán a actuar en

nuestro nombre,

y eso tiene problemas.

Por ponernos un ejemplo muy sencillo

de algo que yo creo

que se ha vuelto una extensión de

nosotros, un teléfono móvil,

os lo dejáis en casa,

que es vuestro día.

Normalmente, os volváis a casa

a coger el teléfono.

Se ha planteado esa pregunta

porque realmente en el momento en el

que vuelves a tu casa por algo

es que se ha vuelto una parte

de ti porque ya no sabe,

es vivir sin ella, es demasiado

importante

en tu día a día como para

vivir sin ella.

Es malo?

No, pero es como os he dicho, es

una relación de confianza

que tenemos y transparencia en

el trato de nuestros datos.

Es una relación que datos ofrecemos

y que nos ofrecen a cambio.

Compensa al ser dependientes

un teléfono.

Eso ya es una pregunta que sea,

que tenemos que hacernos cada 1

en principio yo creo que sí;

entonces, los asesores digitales,

cuánta influencia tienen

sobre nosotros?

Yo creo que es algo que tenemos

que tener en cuenta.

El día queja que en un

asesor virtual,

cuántas cosas va a poder

hacer por nosotros?

Esa persona?

Nuestra asesor virtual es como

el GPS cuestionamos,

lo que nos dice un GPS.

Pensamos que hay un camino

mejor o lo seguimos?

No está en ese camino y seguimos

el camino con el coche.

Aunque haya un barranco delante

ya ya no lo cuestionamos.

Es un problema.

No cuestionamos lo que nos dicen

los servicios digitales,

entonces tenemos que tener en cuenta

una cosa vale ya acabando

este tipo de servicios digitales,

los crean organizaciones ya sea

organismos gubernamentales,

empresas privadas o personas

individuales,

y esos organismos tienen objetivos,

son una entidad que tiene

objetivos propios,

que no tienen por qué ser los

mismos que los nuestros.

Entonces esto no tiene

por qué ser malo,

pero esos organismos pueden

ser más o menos éticos

y pueden ser éticos en función

de una cultura,

pero no en función de otra.

Entonces es algo que tenemos

que tener en cuenta

cuando nosotros proporcionamos

información cuando proporcionamos

nuestra identidad, a este

tipo de organismos,

porque, como ya hemos dicho,

con temas como la inteligencia

artificial,

llegará un momento que interactúen

por nosotros,

entonces es importante limitar

la información

que compartimos de nosotros mismos.

Qué medidas podemos tomar?

Es muy sencillo, realmente

son muy tontas.

Borrar cuentas que usemos pensar

si es necesario compartir

información antes de hacerlo

no comparten información en sitios

que no nos den confianza,

configurar las opciones de

privacidad, los servicios,

usar herramientas que nos ayuden

a limitar los datos,

que se recopilan sobre nosotros

y utilizar servicios cifrados

en que estos últimos son cosas que

cifran en nuestro propio sistema

y comparten información cifrada que

no es accesible por esos organismos.

Entonces herramientas concretas,

Firefox en vez de Kroon,

por ejemplo, aquella,

cada 1, sus gustos.

Yo recomiendo acta como navegador,

tiene una extensión de navegador

muy chula, que os permite generar

direcciones de correo

en vez de la vuestra personal.

Así si os llega spam sabéis

de dónde llega

y podéis eliminar esa

dirección temporal,

y ya está un look para para todo el

tema de tracking de anuncios, etc.

Gestores de secretos herramientas

con cifrado como Pat,

Drive, Krypton, may toques

para usar drive,

pero subiendo las cosas

cifradas oxidan,

que sería un una cosa que te

vale para tomar notas

y que se cifra en tu local;

o sea, hay alternativas a los

servicios populares.

Quiero decir que nos va a garantizar

un poco más de privacidad que nos van

a permitir tener control

de nuestros datos

y ya simplemente por una

última pregunta.

Las decisiones que tomamos son

parte de nuestra identidad,

influyen en qué cosas nos pasarán?

Unos dejarán de pasar en el

futuro, como hemos dicho.

Si un asesor me dice que haga esto,

yo lo hago y no he hecho otra cosa.

Por lo tanto, influyen en mi futuro.

Cómo nos va a cambiar a nosotros la

digitalización del identidad?

Ya no, como cambia la tecnología

sacrificamos nuestra nuestra

individualidad al tomar decisiones

basadas en análisis de datos y

no en nuestras percepciones.

Lo dejo ahí.

Filosofía.

Si no.

Esto todo puede pasar, yo vale,

vamos a intentar y no lo éramos.

Muy bien, pues nada,

lo primero dar las gracias

a la invitación

para hablar hoy a Antonio,

también felicitación por mi,

doctorado, hacerlo público y bueno,

yo venía a hablar un poco más que

del día a día de las tecnologías,

sobre todo pensando en seguridad, y

las redes trabajando en Telefónica

es un poco el foco que vamos a

ver en los próximos años,

de ahí a la actividad que

hacemos en Telefónica

y más de un poco dar una charla

un poco de estas tecnologías

que se verán en el futuro,

algunas cosas van a sonar

a ciencia ficción,

por lo que lo podemos considerar

un poco futurista.

Primero ha pedido disculpas

porque me gusta mucho

poner muchas fotos, mucho diagramas,

mucho, dibujos e pese a esa

altura de material,

las presentaciones.

De todas formas, si queréis

luego cualquier pregunta,

o quieres saber más un detalle,

me preguntáis al finalizar,

o o preguntáis, a Antonio,

y os pasa mi contacto

y yo puedo contar lo que interese.

En fin, aquí lo principal que quería

era indicar que de cara a pensar qué

necesidades, a nivel de seguridad

hay que buscar o encontrar

en los próximos años,

hay que pensar en cuáles

son las necesidades,

y yo pongo un par de ejemplos de

innovaciones que se han hecho

en los últimos años en un caso

asociados a cómo evoluciona la red,

y en otro caso, por ejemplo,

en seguridad.

Para que entendáis un

poco la filosofía,

la izquierda tenéis lo que todos

ya conocéis como el 5G,

pero más que el 5G en sí que todos

pensamos en la tecnología

radio hay que pensar también

en la parte asociada

a cómo se controla lo que se suele

llamar el coro de 5 g,

y cómo es el coro de 5G que

tenemos a día de hoy,

que está empezando a ponerse

a funcionar en las redes.

Es un trabajo que ha llevado

más de una década

y cuando se empezó a diseñar se

pensó ya en un cambio revolucionario

y pasar a esas arquitecturas que

se llaman son arquitecturas

orientadas a servicios, que es lo

que estamos acostumbrados a ver.

Ya en aplicaciones en internet.

Aplicaciones web, servicios

de streaming, etc.

Se basa en hacer servicios muy

modulares con micros, servicios,

algo que en el mundo de las

telecomunicaciones

era totalmente ajeno.

Se compraban cajas o se diseñaban

sistemas enormes,

con gran capacidad y monolítico.

Pues esta filosofía es,

intentó adoptar.

Se vio también que existía la

capacidad de virtualización,

lo que se llama la CBO web, función

virtual y selección

que las funciones que Wall o un Rute

y se dijo Por qué no aplicamos

esta misma filosofía

junto con la arquitectura de

servicios para la evolución

de las redes y así se construyó

lo que ahora muchas veces

se conoce como un close 5G, es decir,

puedo desplegar mi control, mi plano

señalización de una red móvil

en una cláusula que no tiene por qué

ser un centro de datos clásico

puedo llevarlo y en entorno declaró

el ejemplo de derecha.

Es más específico de seguridad.

Todos seguramente sabéis lo

que es una VPN incluso que una

de las maneras muy sencillas

utilizando el protocolo.

Tú te puedes montar tu Open en casa

con un amigo para conectarte alguna.

Algún sitio esto que se lleva

haciendo años era un proceso manual.

De acuerdo entre ambas partes y es

un poco complicado, de hecho,

las empresas e incluso los

cooperadores llevamos años

ofreciendo este servicio de VPN es

para dar conectividad a empresas

en paralelo con ese proceso

de uso y la complicidad,

complicidad que traía pues

también se pensó

en una tecnología nueva que

era el software Working,

que la idea era simplificar las

cajas del arreglo fundamentalmente,

y ponerles una especie

de plano de control

o de programación que pudiera

decidir por dónde va el tráfico

entre cada Suits 8 equipos

de computación,

combinando estas 2 ideas

nació el concepto Les,

pero al final de cuentas es un

servicio que lo que crea

es una capa, con una plano control

centralizado y múltiples dispositivos

que se pueden desplegar sobre

cualquier tipo de internet

de red, que puede ser internet

o puede ser una red,

un operador, etc,

y gestionarlo de manera

muy intuitiva,

con unas interfaces, gráficos

muy sencillos.

Es el concepto de si además a eso

le añadimos la necesidad de decir.

Oye, me gustaría poder tener

más capacidades,

más que la transporte ni pese me

gustaría tener más capacidades

como detectores de intrusiones, etc.

Pues me gustaría ir un pacto

de seguridad combinando esas 2 ideas

nació otra cosa que se deshace

es el nombre en inglés,

básicamente crea unos servicios

de seguridad

desde el borde del dispositivo como

véis son ejemplos de tipo

de servicios que se van generando

a futuro de seguridad

partiendo de conceptos y tecnologías

existentes.

Vale, esto es un mapa para hacer un

ejercicio análogo hacia futuro,

es seleccionado un mapa de cómo

es una arquitectura potencial

de las redes de exige y, bueno,

ya estamos hablando,

exige, dije no hemos terminado

de hablar de 5,

es cierto, porque 5 genes

empezó hace 2 años y 3

empezó hace más de una década, y el

6 que se está empezando ahora

pensando en tener algo para

dentro de 10 años.

Entonces ahí está la arquitectura

muy de alto nivel conceptual,

y todavía, por decirlo

de manera muy verde,

como sería la revés,

que esto está llevado a través

de un proyecto a nivel

europeo, que es un de referencia

donde están los grandes jugadores

como los grandes como Nokia Ericsson,

Intel las grandes operadoras,

pensando en cómo debe ser

la red del futuro.

Entonces la idea fundamentales va a

haber una capa de infraestructura

que va a ser igual o más compleja,

de la que tenemos ahora.

Redes Mallada terrestres

como satélites globos.

Por ahí volando que te dan cobertura

fibras ultrarrápidas.

Todo conectado va a haber una

capa de como una nube,

o claro, dónde se van a emplear

los servicios.

Pero no penséis en centro de datos

pensar en qué van a ir cada vez

más cerca del usuario,

incluso hasta tu propio dispositivo,

tus gafas de realidad virtual,

tu móvil, tu reloj inteligente van a

poder hacer funciones en la red

para ayudar y dar capacidades,

incluso de seguridad,

y todo ello para desplegar servicios

y aplicaciones a nivel

de lo que queremos todos mínimamente,

lo he hecho mi compañera ya,

esa metaverso etc. Van a potenciarse

con este tipo de evoluciones

en la red.

Todo ello tiene que ser gestionado

y donde está la seguridad,

pues tenemos que ir buscando

ciertas tecnologías

que podemos utilizar para ello.

Entonces yo elegido 3 tecnologías

un poco yendo de masas futuro

hacia más cercano que

pueden aplicarse,

vale.

Vamos a empezar con el

mundo cuántico,

que está muy de moda.

Ahora vale.

El mundo cuántico digamos que

ahora está muy de moda

por el concepto de el

ordenador cuántico,

y el culpable es ese señor

no el de la foto,

sino el ordenador que está al lado,

vale este que veáis es un

ordenador cuántico,

que ahora se considera un

elemento muy valioso,

porque te permite hacer operaciones

y cálculos mucho más rápido

y eficientemente que un

ordenador clásico,

basándose ni idea de lugar,

utilizar Ballestero,

1 Utilizar quantum bits, que al

final es como probabilística

sobre el estado 0 1, que

con algoritmos nuevos,

permite mejorar mucho la capacidad.

Esto está muy bien, pero

tiene un problema

y es a nivel de seguridad.

Por qué?

Porque toda la seguridad

criptográficas que existe hoy en día

en todos los servicios

que usamos se basa

en que es muy difícil romperlos

con un programa de ordenador

no hay otra regla funcionamiento,

es decir,

todo el tráfico de mantener, cifrado

las claves que utiliza esto,

se ha generado con algoritmos

criptográficos,

que son modelos matemáticos y que

se basan en el principio

de que un atacante debe tener

muchísima capacidad computacional

inmensa le va a costar miles de años,

sino cientos.

En romper esas claves y descifrado

el ordenador cuántico

pone en riesgo,

eso no existe a día de hoy, o sea,

realmente hay una carrera

en cuanto a querer tener

un ordenador cuántico,

pero no existe, todavía llegará,

pero no existe,

pero por qué nos tenemos

que preocupar ahora?

Porque ciertos algoritmos, como

digo, por ejemplo algo tan común

como los certificados que

utilizábamos todos hoy en día

para hacer cualquier transacción

en internet

están en riesgo de ser rotos, y

nos interesa hacerlo ahora,

porque hay gente que ya se dedica

a almacenar esa información

que circula por internet,

aunque vaya cifrada a la esperanza

de que cuando este ordenador cuántico,

pueda sentir descifrar esa

información irás tú

y a 5 o 10 años, pues piensa

que eres una farmacéutica,

piensa que eres un gobierno, piensa,

tienes algún organismo inteligencia?

Esa información puede ser crítica,

haga en los años futuro.

Entonces hay que empezar a trabajar

con el problema,

soluciones que hay, vale?

Pues básicamente hay 2 tecnologías.

Una es la que se llama la

criptografía, Quantum,

Quantum criptografía, y que

al final es un concepto

de cambiar los algoritmos que

tenemos a día de hoy por algoritmos

mucho más robustos y resistentes,

a la computación cuántica

todo eso está muy bien,

y de hecho, el que digamos, en

referencia a estandarización

-Estados Unidos, quien ha estado

llevando la batuta, digamos,

en definir los algoritmos de cifrado,

pues ya lleva un tiempo

trabajando en esto

y de hecho sus planes es cerrar qué

algoritmo se pueden utilizar

que sean seguros en los próximos años

porque tan pronto pues nuevamente

por lo que os he comentado antes

y porque llevar esta tecnología a

funcionar no es tan sencillo,

es decir, si tú cambias

a un algoritmo

y cómo funciona, estás cambiando

aspectos, por ejemplo,

cómo la longitud o el

tamaño de la clave,

todo eso afecta a un montón

de protocolos en la red

y un montón de dispositivos,

por lo que se quita tiempo

para actualizarse alternativa que

también, complementaria,

lo que se llama la distribución

de claves.

Cuánticas o vale.

Esto básicamente es utilizar

la fibra o el aire,

por ejemplo, a través de satélites.

Para acordar, claves

en ambos extremos

entre por ejemplo, un tribunal

y sin voz de manera segura.

La ventaja que tiene este sistema

es que digamos que está demostrado

matemáticamente,

porque se basa en principios

de la mecánica cuántica

que son irrompibles, es decir,

si alguien intenta escuchar en ese

o acceder a la información

en un canal cuántico

en lo que hace es que básicamente

destruye esa información

que se está intercambiando

la haltera,

con lo que no se va a

generar una clave.

Por tanto, esa clave segura

o no se genera,

y esto tiene una aplicación muy

útil para integrarse también

en una serie de protocolos

tiene sus ventajas,

como, por ejemplo, que son sistemas

a día de hoy comerciales,

algunos casos, pero muy caros,

por lo que solo se pueden aplicar

en ciertos casos de negocio

que tengan suficiente valor.

Sean críticos, por ejemplo, temas

de seguridad nacional,

temas de finanzas con bancos es decir

no es un servicio digamos

residencial vale de hecho

por poner un nuevo ejemplo de las

cosas que están haciendo aquí

tenéis un mapa de lo que

se está trabajando.

Esto es a nivel en Madrid,

que es una red que se está montando

de fibra entre Telefónica

y la red de investigación de

la Comunidad de Madrid,

pero hay planes de Barcelona.

Se está trabajando y planes a medio

plazo dentro del proyecto

de este indicador Eurocup arriba,

de extenderlo a más regiones,

con la idea

de hacer una red de comunicación

cuántica a nivel nacional

para que pues para desarrollar estos

sistemas que os he comentado

y poder aplicarlo a distintas

aplicaciones,

no solo a cifrar un canal óptico

pero, por ejemplo,

para proteger comunicaciones de fibra

por donde viajan nuestra

información, las redes 5G

es establecer VPN, protegida,

servicios de blockchain,

que también va a ser afectados por

servicios cuánticos, etc.

Vale otro segundo caso que

os quería comentar.

También el tema del de la seguridad

en el hardware,

es decir, las redes IG.

Cómo van a estar en claro, van

a estar muy distribuidas.

Voy a perder el control sobre

que se está ejecutando

y donde se está ejecutando.

Vale?

Yo puedo decidir que mi redes 5G

se lo voy a delegar a Amazon

para que despliegue allí y

ejecuten mis procesos

porque es mucho más eficiente y me

va a costar mucho menos dinero,

pero no estoy completamente seguro

de the sobre dónde se está ejecutando

esa función, cuál es el hardware,

cuál es el sistema operativo

que hay debajo,

si está comprometido,

está comprometido;

qué mecanismos de seguridad

me está ofreciendo;

son dudas que se genera.

Entonces para eso se proponen

otras tecnologías

y es el hardware de ejecución segura.

Vale.

Entonces aquí he puesto el ejemplo

de la típica habitación del pánico;

es decir, que te atracan en tu casa

tu habitación te cierras,

es un búnker, nadie puede entrar,

nadie puede hacerte nada

y tú puedes vigilar

pues si a la filosofía de los

sistemas informáticos

y la red de comunicación

pues existe un concepto similar

que lo traen digamos,

la mayoría de los fabricantes de

procesadores, como Intel RM,

que se llaman el entorno

ejecución de confianza

y que básicamente es una zona

de memoria bien protegidas.

Donde tú tienes garantías

de que tu código

no puede ser alterado y

tampoco los datos.

Que se ejecutan, es decir,

es un sitio ideal,

por ejemplo, para almacenar claves,

huellas digitales,

información de identidad

y protegerlas,

a pesar de que pueda estar

comprometido el entorno.

Digamos, donde se está ejecutando

el sistema operativo.

La aplicación.

Hay una alternativa que también

está muy popularizada,

que es el o un módulo de plataforma

de confianza que de hecho

es posible en torno a ese país,

pero en todos, sino en casi

todos los portátiles

que tengáis vosotros incluso

servidores, ya trae ese chip

no, no es algo que vaya

a hacer chips,

que va soldado en la placa base,

pero que tiene también sus

capacidades criptográficas

y permite hacer cálculos y

almacenar información

y hacer cosas tan interesantes

como lo que se llama la

estación remota,

es decir, que te conecte

desde fuera por la red

y le pidas información

sobre cómo de seguro

es el estado de tu sistema anclado

en la información de este chips

y verificando todas las

piezas desde la Bío,

el sistema operativo, sus librerías,

las aplicaciones, un contenedor si

está trabajando con lo que quieras

y poder relacionar.

Que todo eso no ha sido

alterado por ejemplo.

Si yo voy a delegar estas funciones

en un claro puedo pedir

que se me hagan estas verificaciones

dándome mayor,

confianza en otro ejemplo puede

ser también auténticas

utilizar este chipsets en mi

dispositivo para al conectar,

en lugar de utilizar una

identidad diferente,

un usuario.

Un ejemplo muy práctico en el

que estamos trabajando.

En este proyecto europeo,

que se llama el espíritu, combina

este concepto de ti

y de la ejecución asegura,

junto con el concepto de utilizar

hardware abierto,

es decir, en lugar de tener que

depender de procesadores

como Intel o de mencionado existe

la arquitectura V,

que es un hardware abierto; es decir,

las especificaciones y el diseño

no tienen ni propiedad

y a día de hoy son muy eficientes

para pequeños dispositivos

como la Internet de las cosas;

o sea, yo te entonces.

Aquí nos hemos planteado un ejemplo

de cómo podría ser una solución

utilizando este hardware

para conectar dispositivos

y a través de una red 5G

una especie, por decirlo

de controlador,

parecido al concepto estoy hemos

hablado de programación

de la red donde yo podría

distribuir las claves,

evitando además utilizar protocolos

complejos de negociación,

de claves.

Quien dispositivos

limitados de Como yo te les cuesta

mucho procesamiento,

sino directamente graves, esas

claves y que se almacenen en esos enclaves,

seguros que nadie más puede hacer,

aunque estén en un entorno,

digamos no controlado y poder

establecer canales seguros

sobre la red de transporte,

5G entre mi sistema,

que controlando los sistemas y

los hay y en sí mismos vale.

El último ejemplo es, pasa

directamente a la siguiente,

es el aprendizaje automático.

Vale?

Entonces aquí me niego

a hablar de charla

es porque ya se ha mencionado mucho,

si realmente quería ponerlas ejemplo

de aplicaciones donde se utiliza

la inteligencia artificial

para seguridad, sobre todo pensando

en el punto de vista, la operadora,

nosotros estamos acostumbrados

a la idea de.

Bueno, pues yo, por ejemplo,

puedo tener un detector de

ataque de software,

ahora que está tan tan de moda Olé,

Olé o eliminado de bitcoins,

que también se utiliza y se utiliza

como un mecanismo ataque,

y yo puedo buscarme en un Snow,

un detector para que me

analice el detecte.

Eso sería lo que estoy pintando,

como un bucle cerrado, clásico.

Vale.

Si le enchufó un módulo de

inteligencia artificial

puede resolver problemas

tan más complejos,

por ejemplo, imaginar, o es que,

en lugar de ese tráfico

podrá acceder cifrado porque

nosotros tendemos a cifrar Internet,

pero lo malos también entonces

las botnets, el software,

todo va a moverse las comunicaciones

cifradas.

Si yo pongo machine

-learning puedo enganchar a la

inteligencia artificial

y identificar patrones de tráfico

a través de redes neuronales

y similares,

que para nosotros son indescifrables,

pero ellos estos sistemas son

capaces de detectar.

Entonces puedo aprovechar

esa capacidad

para desarrollar servicios, hacer

detenciones y mitigar,

y, de nuevo, al igual que se inventa

una tecnología para bien,

también se usa para mal.

Entonces es importante tener en

cuenta que estas tecnologías

no son infalibles y hay

muchas amenazas.

En cuanto a manipular los datos,

aquí tienes un ejemplo del ciclo

de vida de un algoritmo

de cómo se crea que generan

los datos.

Como lo identifica modelo, lo

diseñas, lo entrena Slow válida.

Si lo usas te pueden entrar y

hacer ataques en cualquiera

de estos puntos, por ejemplo,

manipular los datos, de entrada,

manipular los parámetros durante

la entrenamiento,

incluso un modelo, por

otro equivalente.

Pero alterado para que no detecte

tu comportamiento.

El sistema es todo eso.

Se tiene que ir protegido

y por terminarlo.

Básicamente.

Se puede utilizar tecnologías

como las anteriores yo puedo meter

en un entorno ejecución.

Asegura mi modelo.

Entrenado para que eliminado entere.

Puede ser un mecanismo,

pero también existen mecanismos muy

clásicos como la, o el control

de la entrada información

para que no se altere

y se modifique la predicción

de mis Morelos.

Con esto terminó.

Muchas gracias.

Muchas gracias.

Cómo vamos muy retrasados No sé si

tiempo para una pregunta o una.

Una.

La pregunta.

Alguien se anima.

Si una ruta para el coronel

planteado datos sobre los ciberdelitos,

que se producía y el crecimiento

de los mismo

y mi pregunta iba en relación a

la resolución de los mismos,

teniendo en cuenta que los

ciberdelitos creo que a priori mucho

más difíciles de perseguir delitos

comunes, qué porcentaje de éxito

hay en esos delitos aproximado es

inferior al a los créditos clásicos

y estamos en el orden de

un 13 por 100 nuevas

bajo muy bajo,

pero que la falta de eficacia

en la persecución

no sea un obstáculo para denunciar

que no se nos denuncie?

Existe la denuncia porque,

oye, cómo no se va

a esclarecer?

Porque si no sabemos tampoco vamos

a poder luego dedicar recursos

y muchas veces la la problemática

del esclarecimiento viene determinada

por la nacionalidad del delito,

principalmente cuando salgamos del

espacio jurídico español.

Por ser una forma nos encontramos

con muchos problemas

pese a grandes organizaciones

como Europol,

Interpol estos acuerdos que

vemos las películas,

cuando sales de tu frontera cuesta

mucho, mucho, mucho más fácil,

pero cuando te base a terceros

países se complica bastante.

Pues nada,

gracias gracias a los ponentes tenga

sopor por haber asistido,

y yo creo que el mensaje

final de todo esto

es que hay un montón de retos

que hay que resolver,

para lo cual es muy importante que

generemos un conocimiento,

en este caso, a partir de

la de los profesionales

nuevo.

Que se dediquen a temas

de ciberseguridad,

para que aborden pueblo,

aspecto que tienen que ver con

ciberdelitos lo tienen que ver

con la identidad y la privacidad

de los datos

y, por supuesto, el impacto que va

a tener la hiperconectividad,

no de 6 en el futuro en este ámbito.

Bueno, pues ahora vamos a dar paso

a Javier Martínez Gilabert,

director general de transformación

digital.

Que nos hablará sobre la estrategia

digital en ciberseguridad

y la iniciativa.

Un aplauso para ver.

Buenos días a todos.

Vicerrector, la universidad ha

querido Antonio Skármeta.

Gerente de la Fundación Integra,

resto de profesores

de la de la Universidad.