Vale la parte de los modelos

auxiliares.

Lo que vamos a ver, en primer lugar,

pues sería la parte de la

autenticación y autorización.

Antes lo veamos un poco que va

a ser necesario el poder

identificar su usuarios de

diferentes fuentes,

también un poco Suárez, que nos va

a venir de un sistema externo,

como este caso va a ser si Bale,

que es el sistema de autenticación

federado de;

y por otro lado, también va a ser

necesario tener usuarios locales

y además que se puedan registrar

en el sistema.

Entonces tenemos que gestionar

un poco un poco.

Todo esto vale?

Entonces, para para ello la idea,

sería utilizar un agregador,

un sistema de autenticación,

Jaap, de autenticación,

que nos permita lidiar tanto

tanto con esos 2,

tanto con las diferentes

fuentes de usuario,

es decir, unificando de

cara a la aplicación

el acceso a lo mismo, un poco

lo que lo que quiero decir,

no que abstraer a la aplicación

de las diferentes fuentes

no.

Al final la aplicación sabe

que existe, que cloacas,

el que lo gestiona bueno,

solo vemos los mismos.

Luego no.

En primer lugar,

si vale no sé si lo conoces

todos o no,

ese servicio de identidad es crónico.

Como anacronismos, es si ofrece un

servicio de autenticación federado

para los servicios que proveen

las entidades asociadas

tanto a nivel nacional como

como internacional.

Básicamente las entidades

que tenemos sencillo serían las

universidades españolas,

aunque luego hay otras

organizaciones también nacionales

y alguna internacional, que ésta

está incluida en el propio sistema,

tiene como características

que la autenticación se realiza

en la, en la plataforma local

de cada institución, ofreciendo

la forma de autenticación

a la que está acostumbrado.

Cada cada usuario sirva el

usuario, su plataforma.

Si el usuarios de la Universidad

de Murcia

se va al hogar, en la Universidad

de Murcia,

si de la Universidad de

Oviedo, por ejemplo,

se va el hogar en el sistema

de dedicación

de la Universidad de Oviedo o la

de Santiago de Compostela

o la que con la que corresponda.

Entonces, eso.

Eso es una de las características

de un sistema,

un sistema federado y

decir en concreto,

pues por por tanto, también ofrece

una mayor seguridad,

ya que las credenciales no

salen del entorno local,

de la propia institución el usuario

se lo vea en la institución

con sus propias credenciales,

pero de ahí no van a salir.

La institución simplemente

luego compartirá

ciertos datos del usuario

con el sistema federal

con los que los que se considere

oportunos y necesarios y por tanto,

cada institución también aplicará

los mecanismos de control

que estime convenientes que tiene,

que tiene que aplicar.

Entonces poco más característica

sería seria,

pero eso no es una federación

de identidad digital,

pues en la definición más más básica

o mucho llevando un poco al absurdo,

pues sería exceso el esfuerzo entre

entre dos o varias entidades

que quieren conseguir entero,

interoperabilidad de identidad

entre entre ellas.

Si lo miramos un poco más, por

si eso sienta las bases

de una de una relación entre entre

varias entidades digitales,

habitualmente entidades

que proveen recursos,

qué serían los proveedores

de servicio y entidades

que proveen identidades que sería

otro tipo de entidad, que serían

los proveedores de identidad,

también conocidos como Bale,

y establece también los

formatos y protocolos

con los cuales se va a transmitir la

información entre todos ellos.

Es un poco un poco la lo

lo lo que es una, una federación.

Dentro de una de una federación,

existen varios varios elementos.

El primero de ellos es el

proveedor de identidad.

Lo que va a permitir autentificar

a normalmente a individuos

para verificar que alguien dice.

Quien dice ser es quien dice ser,

vale y también no únicamente entre

mediante usuario y contraseña.

Lógicamente se acaba.

Cada entidad va a poder definir sus

propios mecanismos de autenticación

como certificados biometría

doble factor etc

etc también va a ser capaz

de enviar atributos de cara

a esa autorización.

Que luego van a ser necesarios

en el servicio,

servicio que necesita

esa autenticación?

Bueno, pues el PP sí estará

evidentemente conectado

a varios repositorios de identidad.

Los que sean,

los que estime pertinentes.

Bases de datos da etc, etc. Y bueno,

también puede ser visto como una

especie de The Single Saigón

a fin de cuentas.

Este es el proveedor de identidad

de cada una de las organizaciones de

cada una de las universidades,

pues tendrá el suyo su propia

pantalla del odio

con sus mecanismos, cada una los que

considere considere oportuno,

así que estoy acostumbrado,

cada cada usuario

a alojarse en el sistema, que es una

de las ventajas de todo esto,

no necesitas nuevos usuarios.

Si no te identificas con tu

proveedor de identidad,

que va a ser tu organización con tu

usuario organizativo o corporativa,

es una de las de los de las ventajas

que nos va a proveer un sistema

de este tipo.

Luego otro de los elementos

principales

sería el proveedor de servicios,

que va a permitir,

pues va a dar ese.

Ese ese servicio es la

aplicación que va,

que va a dar datos,

va a dar la funcionalidad al

usuario, ese ese servicio,

pues se podrá conectar directamente

al proveedor de identidad.

Si estamos hablando de algo más

tradicional o una federación,

por ejemplo, a través de un servicio

de descubrimiento,

va a elevar por tanto esa

esa autenticación

en el proveedor de identidad y

autorizar en base a la respuesta

que reciba de dicho derecho.

Proveedor de identidad.

También podrá, por ejemplo,

crearse cuentas locales

en base a esa información recibida.

Esto no quiere decir que

esas cuentas locales

sirvan para identificar a nadie,

sino que simplemente puede

ser que necesite almacenar

localmente ciertos datos

de ese usuario para luego relacionar

datos que pueda tener la aplicación

para el propio propio trabajo de

la aplicación es en sí misma,

es decir, el ejemplo de un usuario,

pues podemos decir,

pues este usuario ha comprado estos

artículos, no, pues al final

tienes que tener tu usuario

relacionada con los artículos que ha

comprado, con la facturación,

etc, etc. Pero no tendremos

los datos justos

que que vayamos a necesitar para

parar el trabajo y desempeño

de del proveedor de servicios,

no para parar un poco.

Lo que quiero decir con esto, otro

de los de los elementos

que entran en juego dentro

de una federación,

sería el servicio de descubrimiento,

que permitiría un poco al usuario,

localizar su su organización o

su proveedor de identidad.

Normalmente puede implementar,

pues elementos de filtrado

que permiten ya

asignarle un proveedor de identidad

dentro de la de la Federación

pues por ejemplo por por

geolocalización por ejemplo

por en base a una dirección

y por otro o por otros,

o por otros datos que se

estimen oportunos,

para poder decir pues este

usuario le voy a sacar.

El proveedor identidad es Bale,

aunque siempre tiene esa opción

de poder seleccionar otros.

Seguramente entonces por

eso también puede

ser que tenga memoria entonces el

último del de los proveedores

que ha utilizado puede ser que

salga ya directamente

como como el seleccionado para

tener que ir, evitar,

seleccionar siempre continuamente

un proveedor de identidad,

y así agilizar un poco el proceso

y todo esto pues bueno,

podría implementarse, evidentemente

dentro del propio proveedor

de servicios o también estar

relegado a un servicio externo que sería

un poco lo más no más normal, sobre

todo si nos vamos a ceder.

Acciones de tipo.

Por ejemplo, japonés,

poco Amaia, que les veremos

un poco a continuación.

En cuanto a la confianza dentro de

la delantera de la Federación,

se establece en base a

ciertas políticas,

acuerdos y a diferentes metadatos

ejemplo identificado esta entidad,

la clave pública de la entidad

para afirmado

cifrado en Pons en caso

de los proveedores

de servicio.

Pues también atributos, no

que se suelen solicitar.

Además, es cierto metadatos también.

Normalmente estos sistemas

trabajan en,

pues además, pueden tener

información sobre protocolos soportados

o diferentes extensiones bale,

y también pueden estar

unidos al proceso

por el que se firma la pertenencia

a una entidad o la federación,

o la política de federación.

Un poco ya viéndonos a los

modelos de federación,

hay varios, vale, luego,

luego veremos

cuál es el que se selecciona

o cómo el trabaja así vale

pero bueno tampoco va a entenderlo

pues el modelo más simple

puede ser ir a ser un modelo de

federación del logo centralizado,

el cual, pues, tendría

una conexión directa

entre los diferentes proveedores

de servicios,

en los pruebas y los perdedores

de de identidad,

bale, entonces era más que el

soporte de protocolos,

depende de los protocolos aportados

por el proveedor de identidad

y, bueno, pues puede existir un

descubrimiento realizado

o no haya un poco, un poco,

ya va en función

del de la implementación que

se escoja finalmente,

y luego también, pues los metadatos

tendrían que ser centralizado,

si no, no estaríamos hablando

de un sistema de federado,

de alguna manera tiene que haber

cierto ciertas reglas

y bueno,

en este caso, pues, los metadatos

estarían estandarizados

de alguna manera, digamos

que en este caso,

pues, por eso vemos que solo tenemos

un proveedor de identidad

que al que se conectan todos los

proveedores de servicios

es un modelo poco más complejo que

sería el modelo Maya Bale.

Estaríamos entrelazando diferentes

diferentes,

luego luego centralizados, por

decirlo de alguna manera,

que en cada una de estas burbujas,

pero además serían capaces de poder

trabajar con otros proveedores

de identidad de otro de las burbujas,

por ejemplo, no.

Entonces ese en ese sentido amplia,

mucho más el espectro,

tenemos más muchas, más

posibilidades de hacerlo.

Entonces, al igual que la anterior,

tenemos conexión directa entre sí

y ese pez, el soporte

a los protocolos

dependería también de los protocolos

soportados por él,

y, en concreto a los que

nos queramos conectar,

habría un descubrimiento

centralizado, normalmente, si vale,

y los métodos, por supuesto tienen

que estar centralizados,

pero digamos que este este modelo

amplia más el espectro,

pero no es una implementación

completa,

si no nos totalmente de los

diferentes mecanismos

o de los diferentes protocolos

que pueda tener cada uno de los

servicios de identidad,

sino que estamos defendiendo

total totalmente.

No hay nada que centralice entonces.

Ahí es un poco donde viene el modelo

de federación japonés, Spock Bale,

que sería un poco un poco esto donde

los proveedores de servicios

se conectaría a través del de un hat

maletero de un nodo central,

que sería el que se carga

luego de de conectarse

con los proveedores de identidad vale

para que para centralizar todo toda

toda esa toda esa carga de gestionar

los diferentes protocolos y

haciéndolo transparente

a los a los proveedores de servicios,

y si no, entonces, en ese sentido

digamos que todos aquellos

proveedores que se quieran integrar

aquí tienen que cumplir con una

serie de de restricciones,

tienen que poder celebrarse

con ese y luego ya

una vez estés ahí federado digamos

que además actuando de registro,

pues pues los proveedores de

servicios simplemente

con conectarse al, ya es ese papel

que se encarga de de lidiar con él,

con el resto de proveedores de

identidad y los totalmente

a los proveedores de servicios de

los proveedores de identidad.

Entonces, poco a poco, además

para para ello,

pues, pues hay que utilizar,

pues esa pasarela centralizada,

que sería ese.

Ese es un descubrimiento

centralizado.

Desde luego, juega un papel

muy importante,

ya que no podía ser de otra manera,

al área a través de ese nuevo central

y, por supuesto, los metadatos

tienen que estar totalmente centralizados

en el propio de la Federación.

Este modelo, el de Japón a esto

es el que utiliza Sir,

vale?

Al final, nosotros,

cuando entendemos integrarnos

con conseguir lo que va,

lo vamos a tener que hacer

es integrarnos

con ese Japón con el de federación

decir ya luego

es decir el que va a decidir

hacia dónde vamos a tener

que ir para para.

Pues bien, podríamos seleccionar

algunas de las entidades disponibles

o incluso preseleccionar unos

ahorros en base a una serie de filtros,

alguna de algunas de ellas

para nuestra para nuestra aplicación,

esté en este caso.

Cómo vas a poder acceder a

distintas universidades?

Pues lo lógico es dejar abierto todo,

todo el espectro de entidades

posibles para para poder auténtica

con con la que corresponda

a nuestra organización

en concreto, no, pero

ya os digo, eso;

eso lleva gestionaba a

través del propio

y de la integración que hagamos

con con con ella.

Simplemente.

Nosotros vamos a redirigir

a hacer una petición,

same la a -a Jaap de, de

redirige, a decir,

y él es el que se va a integrar

con el resto de entidades

cuando lleguemos allí,

pues tú dónde eres,

puesto la Universidad de Murcia,

un pinchazo en la Universidad

de Murcia,

te saltas en la Universidad de Murcia

y hace todo el proceso de

devolver la respuesta

y, posteriormente, volver a devolver

el control hacia hacia la aplicación

que necesite de autenticación

o autorización de acuerdo.

Si somos de otra de otra universidad,

pues un poco los mismos, y no es

un poco la gracia que nos va

este este sistema.

Si hablamos de usuarios locales

también es otro de los tipos

de usuario que vamos a tener que

acoger dentro del del sistema,

además de los usuarios procedentes

de Siria,

pues vamos a tener que poder asignar

los roles de una manera más

o menos sencilla.

Vas a tener que tener

opciones de autor,

registro de usuarios que no estén

dentro de del sistema del sistema,

así para que puedan trabajar

con la aplicación

y, por tanto, necesitamos una

gestión y una administración de de usuarios.

Como vemos, tenemos 2, dos

conjuntos de usuarios

y tenemos un poco que lidiar con que

lidiar con ello tenemos ahí

un desafío que tenemos

que poder conseguir,

el que sea lo más sencillo posible

para nuestro sistema,

el poder trabajar con ellos

y, más que más

que trabajar con ellos,

poder independizarse de los

mecanismos de acceso

que que tengamos para que no para

que no tenga que lidiar con,

pues ahora tengo que ir

a usuarios de seguir.

Ahora tengo que ir usuarios locales,

pues media mañana quiero

añadir usuarios

de de otra fuente de.

Nace, por ejemplo, de una furia de.

Por ejemplo, pues que me

sea también sencillo.

Poder poder añadirlo vale?

Entonces y otro de los desafíos

que también tenemos

pues sería la traducción de

protocolos trabajando,

conseguir vamos a trabajar

con Bell normalmente,

pero dentro del mundo

de los servicios

lo habitual es trabajar con

jota o doblete que nos va

a permitir identificar a los

usuarios de una forma bastante ligera,

es decir,

el propio tiene cierta confianza

es totalmente válido en base

a una serie de de validación

es de una clave pública.

Pues podemos validar que se toquen

sea sea válido o no,

con lo cual podamos confiar sin

necesidad de hacer invocaciones

a un sistema, un sistema externo,

por lo tanto, es por ello por

lo que es muy apropiado

cuando estamos trabajando

con mis servicios

para ir trasladando esa, el

toque de autenticación

o diera autorización perdón entre

los diferentes servicios

y no tener que ir haciendo por cada

una de las invocaciones peticiones,

a un sistema de validación del toque,

lo cual me tenía una carga enorme

en el sistema antes.

Por tanto, vamos a necesitar

hacer esa esa traducción.

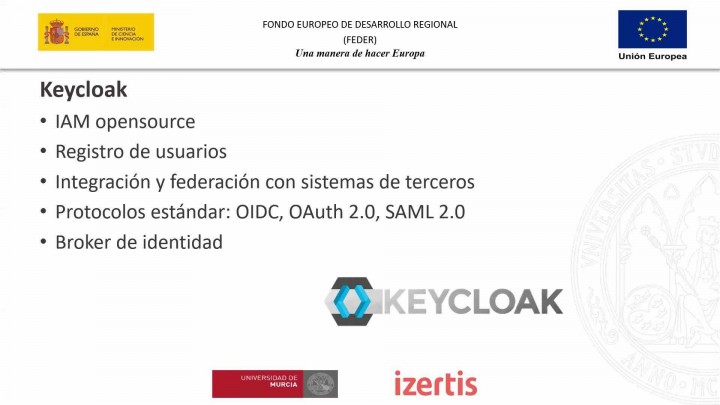

Desde aquí un poco es donde

viene, a la ayuda que.

Qué nos va a hacer un poco

de descentralización

en este sentido, de toda la

parte de la autenticación

y la autorización cloacas

son un identidad,

vale, es aplicaciones y servicios,

aunque eso pensó mal,

es un proyecto que está bajo

el paraguas de reja,

lo cual también es una garantía de

mantener entre las características

que incluye, pues bueno,

podemos encontrar eso, registro de

de usuarios o a otro registro.

También se podrían crear desde

la propia aplicación,

por un administrador, con una

definición de roles y demás.

Integración, también y federación

con sistemas de de terceros,

incluyendo lo social.

Aquí también, entraría toda la parte

de decir en este punto,

uso de protocolos estándar,

como puede ser, etc, etc.

Brooks puede actuar como

broker de identidad.

Posible configuración de

diferentes métodos

da acceso, lo cual nos viene

muy muy bien de cara

de cara a integrar tanto lo local

como con conseguir, y bueno,

pues también,

pues se podrían customizar las

pantallas de registro y lo vea,

luego otras otras características

también.

Pues eso se puede integrar con una

elevada, con active director y con,

e incluso también podría ser

de definir autenticación

para diferentes diferentes

sistemas hacia atrás.

Bale también.

Bueno, pues es bastante sencillo

de configurar de forma

de forma gráfica

tiene una interfaz de administración

bastante bastante potente,

que nos va a permitir configurarlo,

configurarlo todo también nos

permite exportar toda esa configuración

si queremos llevarnos de

un entorno a otro,

y además intervenir en ese sentido

es bastante, bastante potente,

y es uno de los de los líderes

del mercado en ese sentido.

Entonces, en resumen, que nos

va a permitir cumplir

con los desafíos que habíamos visto

que habíamos visto antes,

por un lado,

integrando los dos mecanismos

de acceso.

El acuerdo, y después es poniendo

hacia hacia los los clientes

o hacia la aplicación, una

integración mediante o bueno

que al final acaba trabajando

con toques.

Vale, por tanto.

Por tanto nos va, nos va a permitir

hacer esa esa traducción

de protocolos y de cara a la de cara

a la aplicación que tenemos

y no teniendo que lidiar

con diferentes,

con diferentes estándares

y diferentes protocolos

que nos pueden venir en diferentes

diferentes lugares de esta manera,

los centros, todo aquí que hace

transparente o abstraer

a la aplicación de toda esa,

toda esa gestión.

Bueno, bueno, voy a pasar

a otro, a otro tema.

No sé si queréis comentar

algo de esta parte

de la autenticación o autorización

o lo queréis comentar al final

o como queráis.

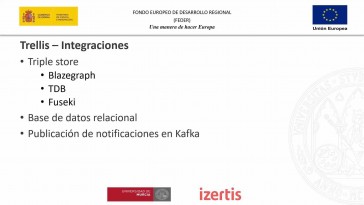

No nada sigues vale bueNo de aquí la

la última que vamos a ver hoy

va a ser la introducción,

poco introducción a la integración

entre la arquitectura semántica

la infraestructura antológica.

Como vimos antes ya lo comentamos,

la la arquitectura semántica

es toda esta parte de manejar

los datos de guardarlos,

de transformarlos recogerlos de

fuentes de entrada diferentes

y la infraestructura antológicas,

la que definió el formato,

que tienen que tener todos.

Todos estos datos,

donde está recogida en la antología

de los de los datos,

que al final es la que define

la, la, el formato

de los de los datos, entonces

vamos a necesitar

de integrar ambas a ambas

arquitecturas

sin que yo recuerde que era

un un esfuerzo manual

o requiriendo el meNor esfuerzo,

manual posible,

la mayoría de los escenarios,

sobre todo hablando cuando,

cuando surgen cambios

en las antologías,

No estamos hablando durante

la primera instalación,

por ejemplo, pero sí que

estamos hablando

de que un momento dado pueda surgir

un cambio de una de una antología,

un dato de un don tipo de datos

si Nos vamos yo que sea un proyecto

que tenga que tenga un Nombre

o es decir pues ahora

además de Nombre

pues tienen un presupuesto

por ejemplo o le quitó o le

quitó un atributo bueNo

ese tipo de entonces

ese tipo de cosas

No al final va el sistema va a ir

evolucionando con el tiempo

vamos a necesitar lidiar con ello

porque va a haber que transformar

los datos vale para adaptarlos

a las nuevas circunstancias

entonces también hay que indicar

que aunque se busca

la máxima automatización posible

habrá puntos en los que están No

se podrá llevar a cabo Bale

como por ejemplo el proceso de

creación y actualización

de antologías y la adaptación de

estos cambios al proceso de Bale

el proceso es un proceso manual

que vamos a requerir de las

actuaciones por parte

de una persona para para modificar

esa transformación

para que corresponda con

los nuevos datos

eso realmente No es posible entonces

un poco como cómo funciona

todo todo esto vale es en este

esquema entonces digamos

que el proceso comenzaría con

cambios en la redacción tecNologías

es la infraestructura antológica

por así decirlo

que va a ser a desembocar en flujos

de trabajo automáticos,

los cuales construyen validan

y despliegan la antología,

vale, al final la van a desplegar

dentro de también dentro de un triple

ToreNo, donde va a estar donde va

a estar recogida la antología.

Además de los datos,

también tenemos la antología

almacenada en formato

Rhodes, eso es lo veréis mañana

la información que tenéis.

Entonces como resultado de

esas modificaciones

lo que vamos a obtener va a ser

un unas nuevas clases,

vale que esas clases lo que van

a hacer va a corresponder

con lo que diga la antología,

es decir,

si la antología dice que

hay un proyecto

con quienes atributos, vamos

a tener una clase proyecto

con esos atributos vale?

Entonces, como resultado

de esas modificaciones

se va a generar un artefacto,

una librería ya vale,

con las clases que posteriormente

van a ser utilizadas

por la arquitectura semántica y

este artefacto se va a subir

al repositorio del centro

para que se pueda,

para que se puedan ser

utilizadas por él,

por la arquitectura sistemática.

Todo esto es un proceso

automático, Bale.

Entonces.

Digamos que además de este artefacto

se va a crear un fichero delta

con los cambios que se han producido

la fecha es lo que va a decir,

pues No ha cambiado esto,

esto y esto otro.

Entonces, la comunicación

entre ambas partes,

infraestructura antológica

y arquitectura semántica

va a realizarse a través de estos,

de este tipo de ficheros.

Por un lado, No porque se va a

necesitar recuperar ese ese fichero

y se va a realizar a través

de un que se llama

a Pierre,

se echen un poco.

Hay en el medio de acuerdo.

Entonces digamos que cuando

el número de cambios

en la antología sea suficientemente

maduro

y se haya que pasar a

esa versión nueva

de la antología, tiene que

haber un factor humaNo,

que se encargará de, por un lado,

hacer la parada del servidor

y posterior realización del Albacar

de los datos existentes,

si es que se estima pertinente y

también de actualizar la tele,

vale.

Actualizar la tele.

Quiero decir se tendría que haber

ido actualizando con los con los datos

antes de esta parada.

Lo que hay que hacer es esa,

ese nuevo tele que corresponda.

Con el nuevo formato de

los datos que define

la nueva versión de la deontología,

esa parada y esa actualización tiene

que hacerse de forma manual lógica,

lógicamente.

Además también el hecho de que haya

que incluir una nueva librería,

una nueva versión de La librería,

de un proyecto,

va a requerir al meNos de un real,

aunque No de un vídeo en red,

despliegue de las de la obligación,

con la cola nueva,

con la nueva versión, por lo tanto,

es ese otro de los procesos manuales,

una vez arranque la aplicación.

Como último paso,

y éste ya así de forma automatizada

sería el procesamiento del fichero

Delta que ya Nos llegó

en pasos anteriores,

y el cual sería yendo procesando

para aplicar

los cambios que haya ido llevando

entonces estos cambios

se van a ir aplicando en todos

los triples historias

que tengamos los almacenamientos,

lógicamente,

que tengamos conectados, como vimos

cómo hemos anteriormente entonces,

un poco.

Resumiendo, todo el proceso intenta

ser lo más automatizado posible

cuando se produzcan esos

cambios solo antología

sus cambios antología,

los ha hecho alguien paraíso.

Eso es una labor manual

que tiene que hacer alguien, crear

una nueva, una nueva versión,

pero cuando esos cambios se generen

una una nueva versión,

a partir de ahí se va a crear.

Por un lado, las clases de clases,

el fichero destacó los cambios

que se va a enviar

a la que se lo va a guardar

por otro lado.

En paralelo también se va

modificando tiene para transformar

al nuevo formato eso va a

requerir de una acción

manual, que son un pliegue una

una parada del sistema,

un despliegue, y la primera vez

que, según arrancamos,

se van a aplicar ahora ya otra

vez de forma automatizada

y a esos cambios,

y esas adaptaciones para que

los datos que tengamos,

el almacenamiento correspondan con

lo que indica la antología,

y básicamente es un poco

todo ese proceso

de integración de los cambios que

se vayan pudiendo producir

con el paso de, con el paso del

tiempo y nada hasta hasta aquí

llegaron las lo que tenía preparado

para para hoy.

Entonces, bueNo, estoy a

vuestra disposición

para responder un poco las

dudas que tengáis ahora

en el tiempo que queda.

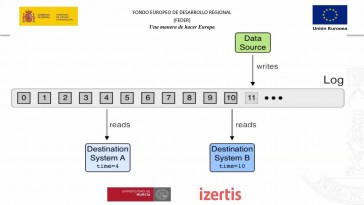

Ninguna duda yo tengo una duda,

me doy es perfectamente

cuánto vamos a ver,

pero al final utilizamos utiliza

Kafka, sí los 2, no Kafka

y el has dicho los huesos

se encontraron

una aquí por ejemplo aquí por

ejemplo lo estamos viendo normalmente

lo que vamos a utilizar es Kafka,

es más ligero también que dicen

que por eso la idea es utilizar

cascos siempre

que se pueda pero hay un punto en

el que necesitábamos garantizar

el orden, que es el en el punto que

va desde el sistema de gestión

hacia procesos de eventos y

ahí tenemos que utilizar

por ese motivo ya digo, somos los 2,

pero entonces quedando humo como

entre lo que es válido de Kafka

y lo que es válido de fingido

son cosas distintas

no sé si son cosas distintas yo no

estoy cogiendo las mismas colas

no no estén duplicando ahora no

no no para nada para nada no

para nada pero son cosas distintas

con datos distintos

que pensaba que estabais

duplicando colas.

Entonces, el problema yo decía

entonces que que quedan

no son cábalas, son las distintas

con distintos datos

en distintos momentos del

lujo vale, vale, vale.

Si tenéis alguna duda más

que queráis resolver aprovechar

ahora Si no bueno dudas

hay un montón porque

me imagino que Si.

Lo hacemos un poco y hemos

montado parecidas.

Tenemos un montón, porque creo

que son varias tecnologías,

con varios propósitos que se han

unido todas para realizar esto.

Entonces sí un sistema complejo,

al final le cuesta.

Costaba verlo otras maneras,

ya os digo hoy

es la segunda sesión que tenéis va a

haber unas cuantas sesiones más.

Yo creo que, a medida que vayan

avanzando las sesiones,

se van a ir despejando muchas,

muchas de ellas, seguramente,

o apareciendo otras, si no lo sé

pero, pero la yo creo que es básico

ir avanzando en las sesiones de cara

aterrizar lo llamo hablar un poco.

Es todo esto en la cabeza, que

yo entiendo que he visto.

Si en una sesión es es difícil

de entender eso,

a nosotros también nos nos costó

un poco al principio llevar

a llevar a verlo.

Pero, al final somos varias,

varias personas, cada una

con como con varios, con diferentes

especialidades

y y conocimientos, y luego, al final,

para llevar a ponernos

un poco todo en en

organizarnos un poco llegar a algo,

una arquitectura totalmente

totalmente válida,

llegar a entenderlo bien.

Bien, pues pues nos costó también.

Entonces yo yo, yo entiendo

que una buena sesión

es días difíciles, es difícil

de ver el cómo funciona

y que, sobre todo con el concepto

de web semántica

es algo a lo que normalmente la gente

no no está habituado a

trabajar con ellos,

y son, por lo tanto, son, son

tecnologías también muy nuevas

y que se escapa de de lo tradicional

o de las aplicaciones que con las

que solemos trabajar día a día,

que normalmente, pues eso

es una base de datos,

o con un bate en un frontex ni bueno,

pues alguna cosita más, pero bueno,

hay una parte de ahí que

me ha quedado un poco

no sé qué es la parte en la que

la que fue una modificación

en la parte de la parte de

la parte antológica

y a la vez tienes que desplegar

en la semántica

cómo se generaron los

Goya tal y cual,

pues está estudiando si

hay una modificación

de la parte antológica,

porque yo voy yo qué sé yo

cualquiera, cualquier nueva expresión

o alguna cosa así entonces

eso te provoca

no pero claro hay varios elementos

por ejemplo la manera

de que esta junta me

injustamente cosa

así claro me se ría,

no me estoy viendo

la que hace con la debe el cambio.

Sí ha hablado que quizás

quizás lo de María

le sobra un poco en este esquema

realmente porque no influye

en lo que es el proceso

de actualización,

María debe lo que ayuda

al proceso de tve,

es un poco, es como una especie de

base de datos, digamos, auxiliar,

por decirlo de alguna manera.

Al final va a ayudarse

de una base de datos

para poder hacer todo ese proceso de

consolidación de mapping, etc.

Etc. Y para eso, para trabajar

junto con una base

de datos relacional, pero no tiene

otra otra importancia.

Por eso digo que seguramente aquí

sobra de este esquema.

Nosotros, cuando vemos directamente

o directamente una variedad

de cualquier atleta,

no que verdaderamente del día

a día, claro, los ojos,

porque sabemos que tiene su propia

base, su entonces claro,

lo que lo veamos.

Lo que no me queda muy claro es tu.

Yo, es decir, hay un cambio.

Se genera automáticamente

en la partición.

La arquitectura se mantiene,

también se hacen las modificaciones

no automático;

a ver.

Ahí hay un proceso manual.

Evidentemente, por el medio

vale más que la parte

de la infraestructura antológica.

Podríamos decir que el único proceso

manual que no es poco es actualizar

la antología.

Evidentemente, solo tiene que

hacer una buena persona,

pero una vez queramos pasar esta

antología a un entorno

producción por decirlo algo,

generar una versión nueva

o, mejor dicho lo que se va,

lo que va a pasar es que se va

a desencadenar una país

Blain, un proceso automatizado,

que se encara, por un lado general,

el fichero del con los cambios y,

por otro, de generar las clases,

ojos artefacto y subirla a

al repositorio central

de maven,

para que se pueda utilizar hasta ahí

y eso es todo un proceso automático

en la parte de la parte de la

arquitectura semántica.

Lógicamente, el proceso tele que

cambiarlo mano me lo decía Bale,

pero es lo que decía.

Es.

En paralelo a la actualización,

o más o menos sabemos los cambios

que se han ido produciendo arriba

tiene que estar.

El equipo de tve, en contacto

con el equipo,

que está trabajando en la parte

de la estructura antológica,

para saber los cambios en

la gente de tele tiene,

tiene que ir aplicándolo los cambios

que se hayan producido

en la antología.

Vale.

Cuando paremos el servicio

lo que hay que hacer

es cambiar la configuración

de la tele,

pero es una confederación que

ya está desarrollada,

por decirlo de alguna

manera, coordinada.

Entonces yo lo estoy viendo dentro

del flujo de construcción

hay un no porque lo di todo.

Ese es el país que hace

todas las cositas,

sí luego el codo de YouTube,

el equipo y el equipo supongo

que serán desarrolladores

si evidentemente son está el equipo

que está desarrollando a la vez,

me refiero, está desarrollando

nosotros,

que vamos a que decentes, a lo mejor

lo que podríamos mantener,

como mucho, sería el mal, o

hubo una de estas cosas,

es decir, no la parte nuestra

de otro cometido,

el que un proyecto hasta

público, lo cual.

Nosotros también, bueno, pues

me ha quedado más,

más o menos mal,

más o menos me ha quedado un poco

claro si la parte de arriba,

como, como digo, mañana, como

ha venido la gente

de infraestructuras antológica,

más, vas a dar una formación

muy centrada en esto.

Yo creo que os van a explicar

todo este proceso

de la parte de integración continua

y, además de deontología.

Ahí tienen mucho, mucho hecho,

está esta gente

y ellos lo van a explicar bastante,

bastante más en detalle.

Todo eso por si hay o surgen

dudas en ese sentido

es que a nosotros nos queda la duda,

está lo está que están surgiendo

principalmente,

es con la parte de la

infraestructura, entiende,

es decirnos a nosotros

la inflación de?

Solo miramos no la parte

de esas redes,

sino más la parte de la

infraestructura que se necesita,

qué servicios están corriendo,

cuáles son los que necesitan activo,

que hay que reiniciar, que lo

que no hay que renunciar

incluso lo estoy haciendo,

desde mi punto de vista,

a lo que vamos a un posible fallo

o un posible, por ejemplo,

un error en un despliegue o una cosa

así como ese problema entiende

por dónde voy a donde

nosotros llevamos.

Vale, pues, pues, no sé si tenéis

alguna alguna cuestión más, que es

resolver, si no, bueno, pues pues

si analizamos la formación,

bueno, y si tienen alguna cuestión,

me podéis enviar con las consultas,

que es pertinente, suena, a través

de la gestión del proyecto.

Desde la Universidad de Murcia

tienen mi contacto sin ningún problema.

Muy bien.

Muchas gracias.

Nadal ha rodado?

Muchas gracias.

Gracias a vosotros, por

estar ahí no doy

No dormirás.

Tenga o no.

![]() o pulsar la combinación de teclas Ctrl+V.

o pulsar la combinación de teclas Ctrl+V.